分散型 Branch Office VPN アーキテクチャ (フル メッシュ)

サンプル構成ファイル — WSM v11.10.1 で作成

改訂 — 2018/01/23

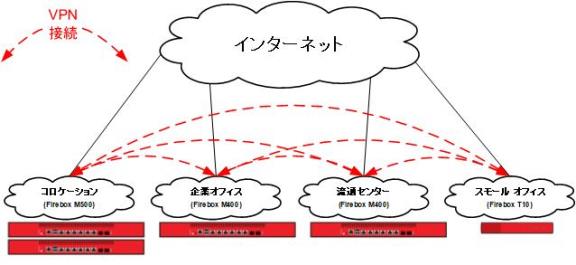

ユースケース

この構成例では、規模の異なる複数のサイトを持つ組織が、すべてのサイト間に安全な VPN 接続を確立することを希望しています。この組織は、2 つのサイト間の接続が第 3 のサイトへの接続から独立するように構成することを望んでいます。複数のサイトに分散しているリソース、または分散型アーキテクチャに適したビジネス プロセスが存在する可能性があります。

この構成例は、参考のために提供されています。ネットワーク環境によっては、構成の追加設定が必要になるか、それが適切な場合があります。

解決方法の概要

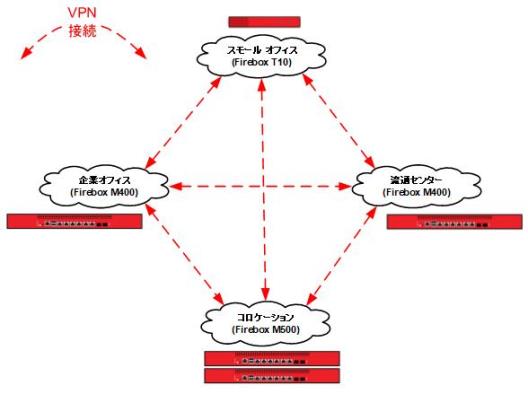

フル メッシュとも呼ばれる分散型 VPN 構成では、各サイトに他すべてのサイトへの VPN トンネルが確立されます。この構成では、単一サイトにおける障害が直接そのサービスに依存するサービスにしか影響しないため、回復力があります。

1 つまたは複数のロケーションに他のネットワーク ロケーションからアクセス可能な固有のネットワーク リソースがある場合は、ネットワーク ロケーション間の信頼性の高い接続性が特に重要となります。追加のリモート ロケーションを確立する場合は、固有のリソースを持つサイトの容量を拡張する必要がある場合があります。リソースが単一のサイトに配置されている場合は、集中型アーキテクチャがより優れたソリューションとなる場合があります。

仕組み

各サイトの Firebox で、他すべてのサイトの Firebox との VPN 接続が確立されます。

要件

信頼性の高い接続性

これはフォールト トレラント設計ですが、そのロケーションに固有のリソースをホストするサイトには、ホストするリソースに適した信頼性の高い接続性が必要です。

十分な帯域幅

暗号化とカプセル化のオーバーヘッドのために、VPN 帯域幅はリンク スピードよりも低い速度で測定されます。

各ロケーションに適した Firebox

Firebox の機能はモデルによって異なります。VPN 構成では、各モデルの VPN スループットとトンネル容量を考慮する必要があります。ネットワーク環境や構成オプションなどの要素も、各サイトに最適なモデルを決定する上で役立ちます。

VPN スループットは、VPN 経由で 1 秒当たりに渡されるデータの量です。

VPN トンネル数は、接続されているネットワークの数 (トンネル ルートに構成) によって決まります。オフィスでは、これは一般的にローカル ネットワークの数にリモートネットワークの数を掛けた数値となります。

各 Firebox モデルで使用可能な VPN スループットと Branch Office VPNトンネル容量の詳細については、製品データシートを参照してください (http://www.watchguard.com/products/resources/datasheets.asp)。

構成例

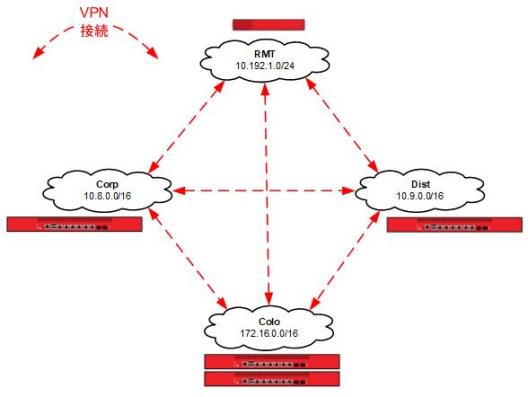

このユースケースを説明するために、コロケーション施設 (Colo)、企業オフィス (Corp)、流通センター (Dist)、スモール オフィス (RMT) の4つの拠点を持つ組織の例を示します。また、このソリューションは拡張して、追加のオフィス、物流センター、スモール オフィスをサポートすることができます。

トポロジ

この構成のサイトの IP アドレス:

| Colo | Corp | Dist | RMT | |

|---|---|---|---|---|

| 外部インターフェイスの IP アドレス | 192.0.2.8/24 | 198.51.100.8/24 | 203.0.113.9/24 | DHCP |

| 既定のゲートウェイの IP アドレス | 192.0.2.1 | 198.51.100.1 | 203.0.113.1 | DHCP |

| サイトに割り当てられるプライベート ネットワーク | 172.16.0.0/16 | 10.8.0.0/16 | 10.9.0.0/16 | 10.192.1.0/24 |

| サイトに割り当てられるルーティングされていないネットワーク | 該当なし | 該当なし | 192.168.9.0/24 | 192.168.192.0/24 |

サンプル構成ファイル

参考のため、このドキュメントにはサンプル構成ファイルが含まれています。Policy Manager で開いて、サンプルの構成ファイルの詳細を調べることができます。4 つのサンプル構成ファイル (この例の各ロケーションに 1 つずつ) が含まれています。

| 構成ファイル名 | 説明 |

|---|---|

| De-Centralized-Colo.xml | VPN のセントラル ロケーション、コロケーション施設 |

| De-Centralized-Corp.xml | 企業オフィス |

| De-Centralized-Dist.xml | 流通センター |

| De-Centralized-RMT.xml | スモール オフィス |

各構成ファイルの詳細については、次のセクションに説明が記載されています。

構成の説明

Branch Office VPN ゲートウェイおよびトンネル

構成例には、各サイト間の VPN 接続用に定義されている Branch Office ゲートウェイと Branch Office トンネルが含まれています。各サイトには、3 つの Branch Office VPN ゲートウェイと 3 つの Branch Office VPN トンネルが構成されます。

Branch Office VPN ゲートウェイを確認するには、以下の手順を実行します:

- Firebox の Policy Manager を起動します。

- VPN > Branch Officeゲートウェイ の順に選択します。

Branch Office VPN トンネルを確認するには、以下の手順を実行します:

- Firebox の Policy Manager を起動します。

- VPN > Branch Office トンネル の順に選択します。

コロケーション サイト (Colo) の構成

HQ 企業ネットワーク (Corp) の構成

流通センター (Dist) の構成

スモール オフィス (RMT) の構成

サンプル構成ファイルでは、各トンネルの名前が、管理するローカル ネットワークとリモートネットワークを表す名称になっています。括弧内の識別子はトンネルで使用されるゲートウェイです。

トンネル ルートは、サイトに定義されている個々のネットワークではなく、各サイトに割り当てられているサブネットで定義されています。この構成では、他の各サイトにおける信頼済みネットワークと任意ネットワークに接続するために、スモール オフィス (RMT) には (6 つではなく) 3 つのトンネル ルートしか必要ありません。各サイトに確立されたこの割り当ての新しいネットワークは、既存の Branch Office VPN でルーティングされます。VPN トンネルをより詳細に管理するために、個々のネットワークを個別に定義することもできますが、これには追加のトンネル ルートと管理時間がかかります。

たとえば、トンネル ルートColo - RMT と RMT - Colo では、サブネット IP アドレス:172.16.0.0/16 が Colo ネットワークのアドレスとして使用されます。これにより、これらのトンネルで、スモール オフィス (RMT) ネットワーク、Colo 信頼済み (172.16.1.0) ネットワーク、任意 (172.16.2.0) ネットワーク間のすべてのトラフィックが管理されるようになります。

トンネル ルートを構成する際は、ローカル - リモート ペアは、必ずしもネットワーク全体としてではなく、構成されるトンネルと相対的に定義されていることに注意してください。

この図には、各 VPN 接続に構成されるトンネル ルートが示されています。

結論

この構成例は、相互に直接接続されていないサイト間で VPN トラフィックを送信するために、フル メッシュ ネットワーク トポロジでトンネル スイッチングを構成する方法を示すものです。2 つのサイト間の VPN 接続は、第 3 のサイトへの接続に依存しません。このタイプの構成は、リソースが複数のサイトに分散している組織、または分散型アーキテクチャに適するビジネス プロセスに適しています。ここで説明されている構成は、追加のサイトをサポートするように拡張することができます。

この構成例には、トンネル ルート構成でサブネット IP アドレスを使用して、各サイトのプライベート ネットワークに接続するために構成する必要のあるトンネル数を減らす方法も示されています。

Branch Office VPN を構成する方法の詳細については、Fireware ヘルプ を参照してください。